1.攻撃について

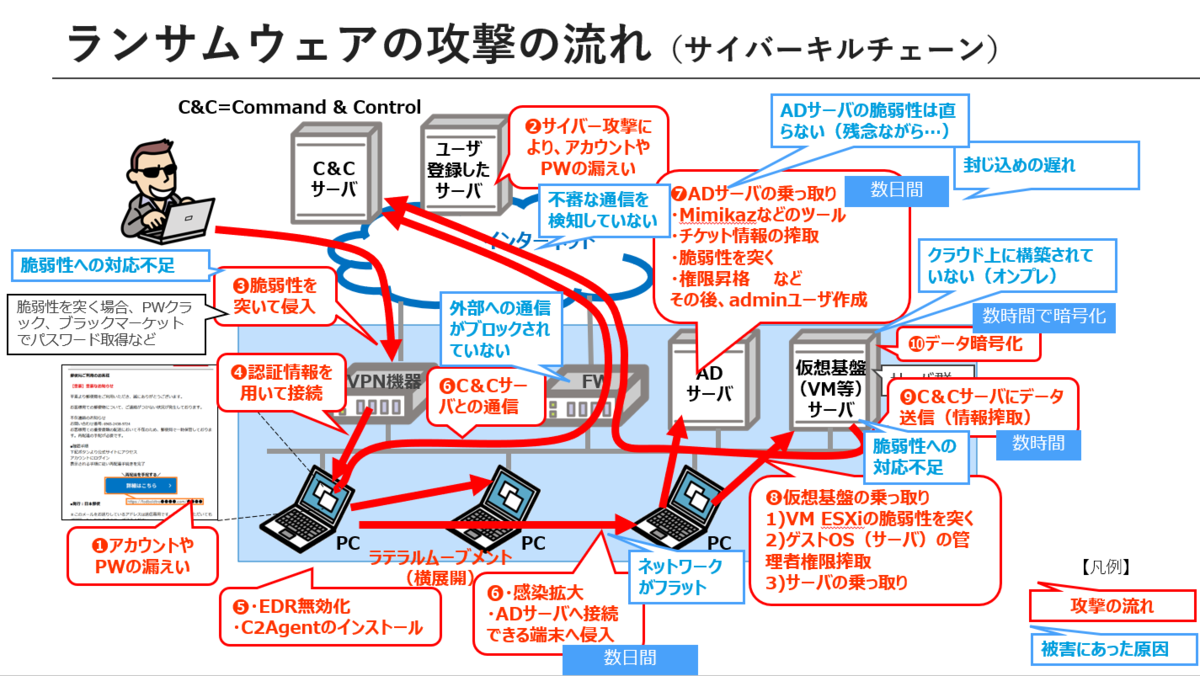

(2)攻撃の流れ

一般的な流れは以下

(3)認証情報の漏洩

どうやって漏洩する?

1)フィッシング

→ 偽サイト等により、利用者が認証情報を入力してしまう

2)利用者PCのマルウェア感染

→ キーロガーや情報窃取型マルウェアにより認証情報が取得される

3)他システムで漏洩した認証情報の使い回し

→ パスワードの使い回しにより、別経路で漏洩したIDが悪用される

これらの漏洩した情報は、ブラックマーケットに送られる。以下のニュースに「160億件以上のログイン認証情報」とあるように、認証情報が闇で蓄積されている。

【参考URL】https://news.yahoo.co.jp/articles/301d83ae61b352a823182842fe908bffe791ade2

「160億件以上のログイン認証情報が流出していたことを6月19日に発表」「過去最大規模のデータ漏洩の一つ」「流出した情報には、URL、ログインID、パスワード、セッショントークン、クッキー、メタデータなどが含まれており」「インフォスティーラーマルウェア(ログイン情報や機密データを盗むことに特化したマルウェア)の急速な蔓延に強い懸念」

(4)EDR等の無効化

| Q.そんなことはできるのか |

A.攻撃者は認証情報を取得してログインするので、管理者権限が付与されていれば可能です。また、管理者権限付与されていない場合、権限昇格してOFFにしたのでしょう。

| Q.そのような行為をしたら、EDRで検知するのではないか。 |

A.正規のユーザでログインした行為とみなされます。なので、EDRでは、無効化までの動作を検知はしなさそうです。一方、権限昇格などの動作は、動作によっては検知可能だと思います。

| Q.端末内でEDRが無効化されたことをアラートで送ることはできないのか。 |

A.可能です。CrowdstrikeなどのEDRの場合、EDRを無効したりアンインストールすると、管理コンソールにて検知できるようになっています。Widndows Defenderでもおそらくできます。※ちなみに、Defenderの削除はできないが、無効化はできる。

| Q.じゃあなぜ気づけない? |

A.いくつかの理由があると思います。

・そのような機能がないEDRであった

・アラートが多いので、アラートを見逃してしまった

・そもそも監視していなかった

また、無効にはするけど、マルウェア等で、管理コンソールにはそれらしき応答をするようにし、検知機能だけをOFFにする攻撃者もあるようです。やっかいですね。

| ■参考:BYOVD(Bring Your Own Vulnerable Driver)攻撃 攻撃者が「正規の署名済みだが脆弱性を持つドライバ」を標的端末に持ち込み、カーネルレベルで悪用する手法。これにより、EDRの無効化や特権プロセスの操作を試みます。CrowdStrike社の場合、「Falcon BYOVD protections」という機能が実装されているため、検知、防御ができる仕組みを実装しております。 ←機能を実装しているということは、そういう攻撃を受ける可能性があるということでしょう。 https://www.crowdstrike.com/en-us/blog/falcon-prevents-vulnerable-driver-attacks-real-world-intrusion/ |

(5)バックアップの削除

攻撃者はバックアップデータを削除したり、バックアップの機能を無効化したり停止したりします。なぜなら、被害者企業にバックアップデータがあったら、脅しが効かなくなるからです。

2.対策

(1)PCでの対策

・OSおよびソフトウェアの最新パッチ適用

・EDRの導入

・管理者権限を抜く

・許可されたアプリケーションしかインストールしない

たとえば、攻撃者は Honeygain のような「帯域幅共有ツール(プロキシウェア)」を悪用し、被害者のPCを踏み台として利用します。

https://blog.talosintelligence.com/proxyware-abuse/

・PowerShell等のスクリプト実行制限

一般ユーザーがPowerShellやWSH(Windows Script Host)を不用意に実行できないようにポリシーで制限します。

・可能であれば、業務で不要な機能は使えないようにする。たとえば、業務で不要な場合はRDP機能を無効化します。

(4)ID/パスワードが漏洩しないようにするためにすること

① システムを設計・提案する立場での対策

・パスワードに依存しない認証方式を採用(二要素認証(MFA)など)

・外部接続が必要な場合は入口を制限する→ 保守用途などは送信元IPアドレス制限を行う。

② 利用者(個人)の立場での対策

・ID/パスワードを使い回さない

・フィッシングサイトへの入力をしないように注意する

・ OS・ブラウザ・セキュリティ対策ソフトを最新に保つ。

・(最近では推奨されていませんが、)PWをたまには変える。※少なくとも、漏洩したと思われる場合はすぐに変える