0.PaloAlto社のラインナップ

| 呼称 | 内容 | 製品例 |

|---|---|---|

| STRATA(ストラータ) | 次世代FW | PaloAlto、Panorama |

| PRISMA | クラウドセキュリティ | PrismaAccess |

| CORTEX(コーテックス) | エンドポイント | Cortex XDR |

1.Prisma Accessの概要

1.1 Prisma Accessとは

・PaloAlto社が提供するフルクラウド型のSASEソリューション

・Prisma Accessの実態は、GCP上にPaloAltoのVMが複数起動している。なので、機能は従来のPaloAltoと同じ。バックアップとしてAWS上に構築されていて、両者で冗長化している。大規模障害は避けられそうである。

1.2 市場の評価

・GartnerのシングルベンダーSASEの分野で、最も高い評価を得ている。CatoやCisco、FortiNetなどがそのほかに記載がある。Zscalerは対象外。

・GartnerのSSE(Security Service Edge)の分野では、Netscope、PaloAlto、Zscalerの順で評価が高い。

・ISMAPにも登録(あとに2023.12にZscalerも登録された)

1.2 なぜSASEの技術が必要?

・クラウドの利用が増えてきた。従来のように本社を経由して本社のセキュリティの機能を通すと、接続が遅くなったりする。クラウドはセッション数が多かったりして、そこもネックになったりする。そこで、ローカルブレイクアウトをすることがあるが、セキュリティが不十分になったりする。

・そんな中、WANを最適にしつつ、セキュリティも保つ。

・SD-WANに関しては、世界中に拠点がある場合にコストメリットが大きい。海外とキャリアのVPNサービスなどを利用している場合は非常に高額なので。

・VPNの脆弱性がセキュリティの大事故にもつながっていて、SSL-VPN装置の方式ではない新しい仕組みが必要。

・コロナなどの緊急事態であっても、すぐにスケールアウトができたりする。

1.3 ライセンス体系

| ライセンス | 内容 | 例 |

|---|---|---|

| User Case | 拠点で使うのなのかモバイルなのか | Mobile User(200ユーザ~)、Branch(200Mbps~)、Mobile & Branch |

| Edition | 機能レベル | Bussiness、Bussiness Premium(Wild FireやThreat Prevension、DLPなど)、ZTNA SIG(MobileOnly)、もっとも多いEnterprise(プライベートネットワークとの接続機能、拠点間通信など) |

| Psisma Access Locations | 場所 | Five(POP数が5か所まで)、All(無制限) |

※中国との接続はできない。

1.4 PrismaAccessの管理方法

1)Panorama(アプライアンス版かVM版)

PaloAltoとPrismaAccessを一元管理できる。

2)Cloud Managed

クラウドにある管理画面で管理ができる。利用料は無料。

2.基本構成

2.1 基本的な構成

・顧客専用のテナント(リソースとグローバルIPアドレス)が提供される

・機能は基本的にはPaloAltoのアプライアンスで実現できること。たとえば、ファイアウォール、IPS、URLフィルタ、CASB、DLP。加えて、ADEMやRBI(リモートブラウザ分離)など

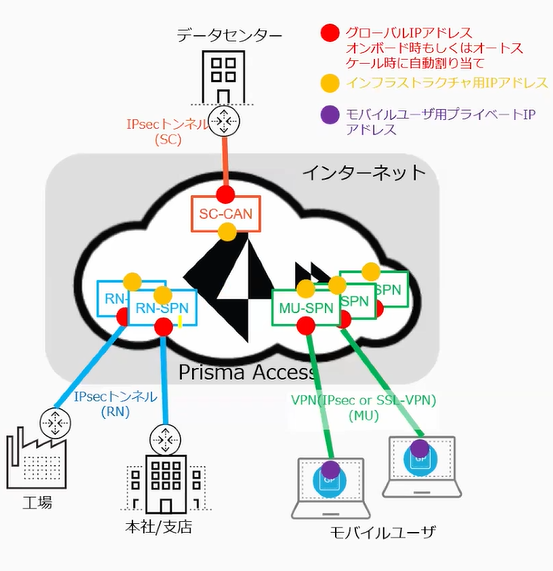

・接続形態は3つ

大きくわけると、

・オフィスなどの拠点から:IPsec 帯域は200Mbps~

・リモート拠点から:SSL/IPsec 利用ユーザ数200名~ GlobalProtectをインストール

| 形態 | 接続方法 | 目的 | |

|---|---|---|---|

| SC(Service Connection) | SC-CAN (Service Connection Corporate Access Node) |

IPsecのトンネルで接続 | データセンターやIaaSサービス |

| RN(Remote Network) | RN-SPN (Remote Networks Security Processing Node) |

IPsecのトンネルで接続 | 本社や拠点に接続 |

| MU(Mobile User) | MU-SPN( (Mobile User Security Processing Node) |

GlobalProtectを使ってSSL-VPNやIPsecで接続 | テレワークユーザに対して接続 |

・SC-CANの性能はおよそ1Gbps程度。RN-SPNは契約に応じて1Gbpsまでの接続。Colo-Connectをご利用すると、Max 20Gbpsをご利用できる

https://docs.paloaltonetworks.com/prisma-access/administration/colo-connect-in-prisma-access

・SC-CANは、RNやMUからのデータセンターの通信を意図として作られている。冗長になるので、SC-CANではセキュリティ機能は持たない。

Q.データセンターにRN-SPNで接続するのと、SC-CANで接続する場合の違いは?

A.RN−SPNは拠点を収容してセキュリティチェックすることができるが、SC-CANはDCにあるプライベートアプリへのアクセスするための接続方式なり、セキュリティ機能は提供していない。

・ログはクラウド上のCortex DataLake(データレークと読む)に転送。契約した容量だけ保存され、それ以上は上書きされていく。

Q.SC-CANからRN-SPNの配下にあるサーバーへの通信は、RN-SPNでセキュリティ処理がされるのか。

A.インバウンドの際にセキュリティ検査が実装される。SC-CANからRN-SPNの通信は、RN-SPNでセキュリティ検査はされない。

(2)VPN接続

・IPsec接続ですが、Prisma Access側の設定に合わせて拠点側のデバイスも設定する必要がある

・RNおよびSC接続は、IPSecが利用可能なデバイスであればPaloalto製品でなくても接続可能。

・RNに関して、PCに対してはPrisma Accessで定義したIP Poolから動的にIPが払い出し(動的のみで、固定はない)

・ユーザがGCPを利用している場合、Prisma AccessとユーザのGCPのVPCをGCPのインフラ内で直接Peeringして接続することも可能。ただし、AWSはできない

(3)CSP

・カスタマーサポートポータル

・CSPアカウントを用いて、CSPにログインする

・ユーザの管理、所有している製品の管理などが行える。

以下は、PaloAlto社のセミナーの資料より。

(4)SCM

・Start Cloud Manager(2023年まではStarata Cloud Managerと呼ばれていたが、それを機能拡張)

・Prisma AccessやPaloAltoの設定や管理を行うクラウド型の管理コンソール。FortigateでいうFortiManagerみたいなもの? Paloでいうと、Panoaramaが管理コンソールかもしれない。

・SCMとPanoramaで出来ることの差異として、Panoramaと違い、SCMでしたら1つのUIで全ての機能を管理することが可能。

1.4 契約

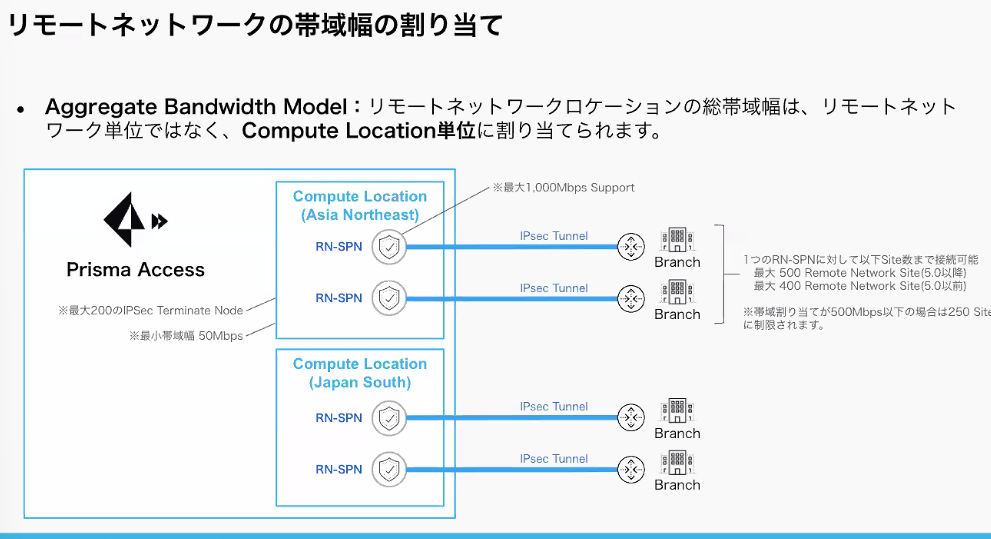

・MU接続の場合はスループットの最大値はない。RN接続の場合はリージョン毎に帯域を割り当てる。

・MU接続の場合は制限をかけることはできない。RN接続の場合はサイト毎に制限をかけることが可能。

・Prisma Accessは利用数に応じて都度課金する形態ではなく、RNやMUの利用数を年単位で契約。

1.5 初期設定

1.6.インフラ設定

1.6.1 Prisma AccessのIPアドレスの設計

(1)設計

・プライベートIPアドレスを割り当てる(必須ではないが推奨)。プライベート空間ではあるが、接続する社内LANのIPアドレスとは異なる方がいい。

・プレフィックス長は24以下に。

・PrismaAccessのインフラストラクチャIPアドレスは、現状IPv4のみで、IPv6はない。

(2)設定

Workflows > Prisma Access Setup > Prisma access インフラストラクチャの設定 で、右上の歯車マークから

1.6.2 DNS

DNSの設定も行う

1.7 その他、他の機能

・Prisma AccessのログはCDLというストレージに保管されます。1TB単位で契約ができ、容量が超えると削除される。

・設定やデータシートは以下

https://www.paloaltonetworks.com/resources/datasheets/prisma-access-specsheet

(12)RBI(リモートブラウザ分離)

仮想ブラウザ技術で、Webブラウザを分離し、Webコンテンツを無害化をする。Menloのようなもの。

3.GrobalProtect

3.1GrobalProtect概要

(1)概要

・クラウド上にお客様専用のテナントを用意する。モバイルユーザ(MU)は、端末にエージェントを入れてSWGを実施する。つまり、安全なインターネット接続をする。(別途、Webアクセスに限っては、明示的プロキシを使えるので、端末にエージェントを入れる必要がない)

(2)接続の流れ

・xxx.gpcloudservice.comのアドレスのポータルに接続し、認証。そこで、どこに接続するか(最寄りが一般的)も含めた設定情報(Config)も取得する。

・MU-SPNがPrisma Accessの中で仮想的に存在する。そのMU-SPNに対して、接続する。

(3)アプリの入手

・PrismaAccessのポータルサイトにアクセスしてダウンロードできる

・スマホ版は、Appleストアなどから

(4)接続時のセキュリティ

・ログインにはAlwaysONとPre-loginがある。Pre-loginは証明書が必要で、少し負担がある。

・端末を起動すると、自動的にVPNを接続してくれる。それにより、遠隔にあるActiveDirectoryに接続してログインしてくれる。

・PCを社内と社外の両方で使う場合、DNSの仕組みで、社内か社外かを判断し、社内の場合はVPNを張らないなども自動でやってくれる。

・AlwaysOn機能利用時に、エンフォースメント機能を有効にすると、PrismaAccessとVPNを張れていない場合に、すべてのネットワークアクセスを禁止する(除外設定はあり)

・HIP(Host Information Profile)による端末検疫機能がある。

・スプリットトンネル機能もある。特定の宛先として、IPアドレスだけではなく、ドメインでも指定可能。設定は200エントリまで

3.2設定手順

(1)インフラストラクチャ設定

GlobalProtectの右上の歯車設定から

・ポータル名は、PaloAltoのドメインでも独自ドメインでもいい

・端末に払い出すIPアドレスのプールを設定

・GlobalProtect用のクライアントDNSの設定。SC接続で顧客のDNSサーバが接続されている場合は、そこに接続することになるだろう。

・有効化したいアクセスポイント(日本なのか海外なのか)を設定する。MUライセンスがLocalの場合、有効化できるロケーションは5か所まで設定できる。

(2)ポータルユーザ認証の設定

・2要素認証や多要素認証(Multi-Factor Authentication/MFA)をサポート

・ポータルユーザー認証で、ユーザごと認証方式を選べたり、Profileを選べる。証明書認証も使える。

(3)アプリケーション設定選択

・VPNの動作モードを選択する、WindowsのSSOを有効にするとか

(4)PrismaAccessのGlobalProtectのセキュリティポリシー設定

・どこにアクセスするかなので、ここはPaloAltoのFWのポリシー設定と同じ

(5)設定プッシュ

Commitみたいなもので、設定の反映

(6)ログの確認

どこからどこへ通信があって、どんな脅威があったか。これはPaloAltoのログ確認と同じ

3.3 Cloud Identity Engine(CIE)

(1)機能概要

・ディレクトリサービスとSMALによる認証サービスを提供するクラウドサービス

・AzureADやOktaなどのSSOプロバイダ、オンプレのAD、Palaltoの3者をつなぐことができる。

(2)活用例

・DirectorySync

認証情報の同期で、たとえば、オンプレのADのセキュリティの設定を、PrismaAccessのセキュリティポリシーなどをCIEが連携

・SAML認証の集約

CIEが認証の連携

(3)実装例

・WindowsサーバでCIEエージェントをインストールしてCIEを導入

4.SC-CANの設定

・Prisma Accessとデータセンターなどを接続する。

・利用帯域は設定できないと思う

・セキュリティポリシーは設定できない

・複数のコネクションを複数のSCのロケーションと構築すると、冗長化が可能

4.2 サービスコネクション(SC)の設定

(1)概要

・IPsec Tunnelを構築する

・データセンターにはIPsec用のルータやFWを配置する。

・設定パラメータは、よくあるIPsecと同じ。SC側とDC側で設定を合わせる

(2)設定方法

・SCMの管理コンソールから実施する

・Manage > Configuration > ・・・

・サービスコネクションの設定を行う。

❶一般

Prisma Access Location:日本などを選ぶ

❷IPsecトンネルの設定

PSKなどを設定する

❸IKEやIPsecなどの詳細

5.RN-SPN

・Prisma Accessと本社や支店などを接続する。

・リモートサイト(接続した本社や支店)にインターネットアクセスを提供できる

・セキュリティポリシーの設定が可能

・複数のコネクションを複数のRN-SPNのロケーションと構築すると、冗長化が可能

5.2 Remote Connecotionの設定

(1)概要

・SCと同じで、IPsec Tunnelを構築する

・データセンターにはIPsec用のルータやFWを配置する。

・帯域の割り当て、最大200のIPsecトンネル、最小帯域幅は50Mbps、最大は1Gbps?

(2)設定

Workflow > PrismaAccess Setup > リモートネッワーク・・・